- Регистрация

- 17.04.22

- Сообщения

- 74

- Онлайн

- 4д 11м

- Сделки

- 0

- Нарушения

- 0 / 0

Эксперты Group-IB рассказали об индийской APT-группировке SideWinder (она же Rattlesnake, Hardcore Nationalist, RAZOR TIGER, T-APT-04 и APT-C-17), которая активно атакует цели в Пакистане. Фишинговые кампании SideWinder включают использование фейкового VPN-приложения для Android, опубликованного в Google Play Store, а также новую сетевую инфраструктуру и AntiBot.Script, предназначенный для фильтрации потенциальных жертвы — атакующих интересуют только пользователи из Пакистана.

Группировка SideWinder активна как минимум с 2012 года. Недавно эксперты «Лаборатории Касперского» сообщили что эта группа совершила около 1000 атак за последние два года. Среди ее основных целей — организации в Пакистане, Китае, Непале и Афганистане.

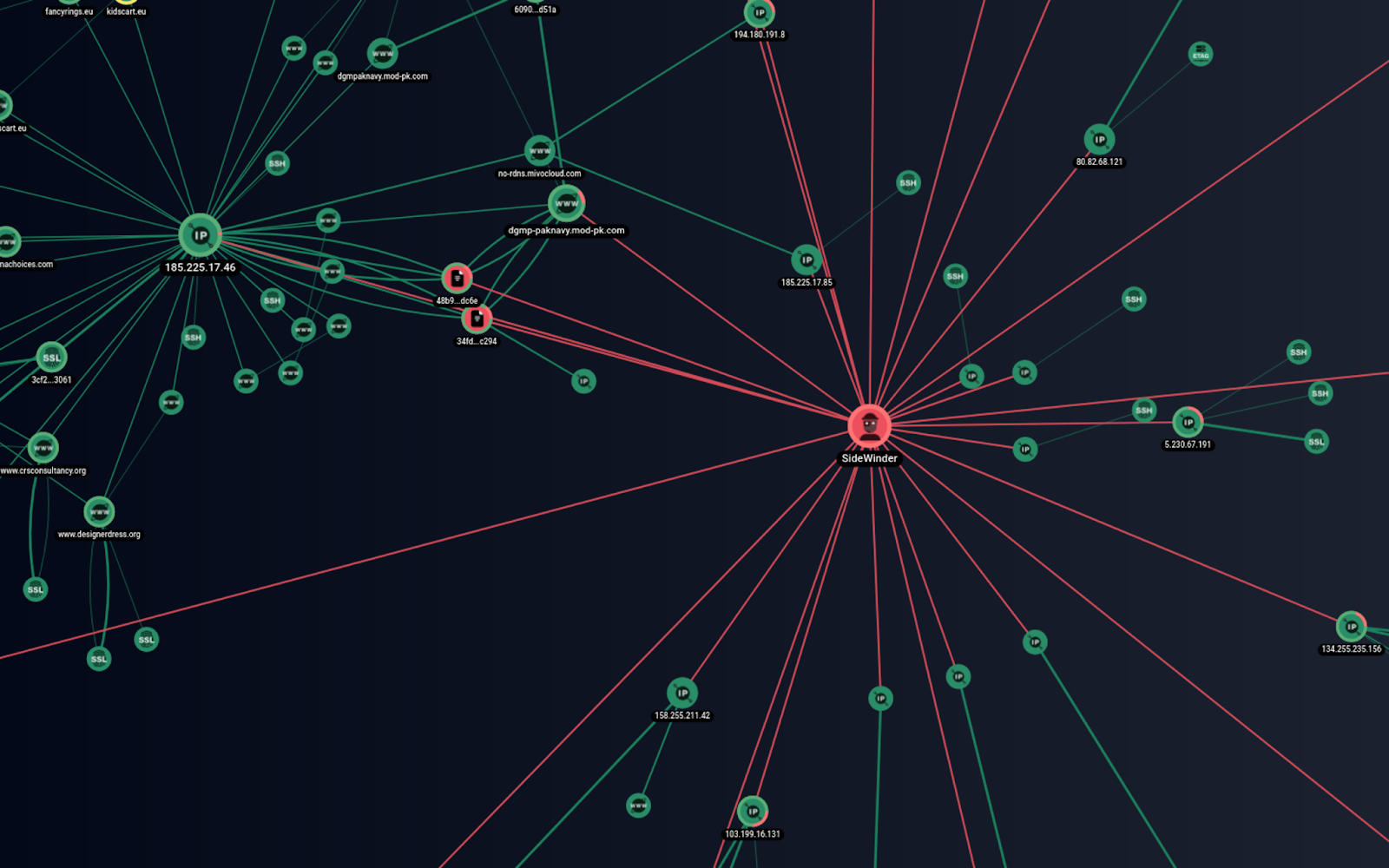

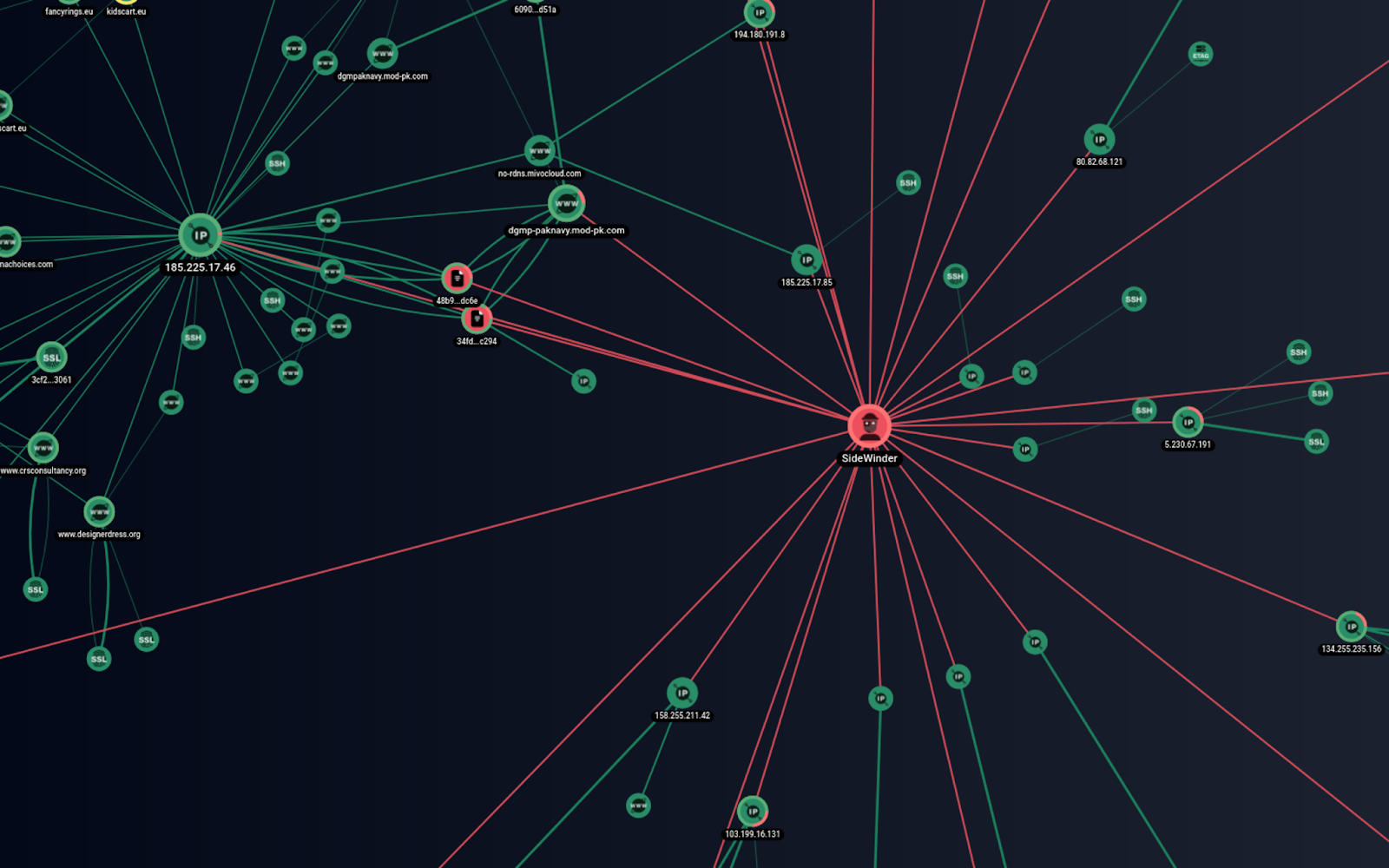

Как теперь рассказали аналитики Group-IB, в своих атаках группировка опирается на масштабную инфраструктуру, которая включает более 92 IP-адресов (в основном используемых для фишинговых атак) с сотнями доменов и поддоменов (используемых в качестве C&C-серверов).

Фрагмент инфраструктуры SideWinder

Фрагмент инфраструктуры SideWinder

Эксперты департамента TI& A Group-IB изучили несколько фишинговых документов, которые хакеры направляли своим целям в Пакистане — государственным и частным организациям. Например, приведенный ниже фишинговый документ содержал приглашение для официального обсуждения вопросов безопасности на море в связи с выводом американских войск из Афганистана.

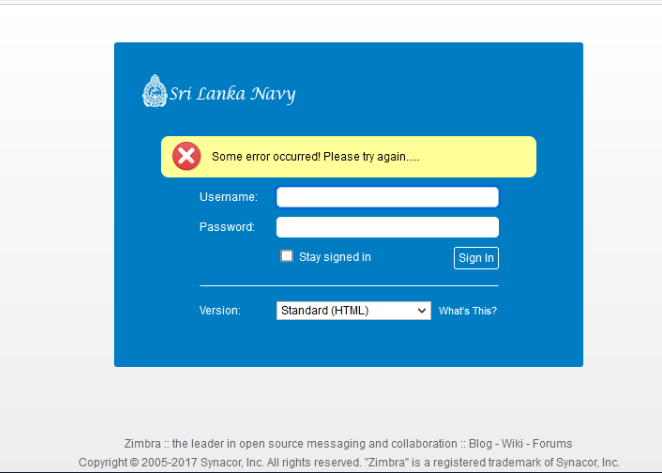

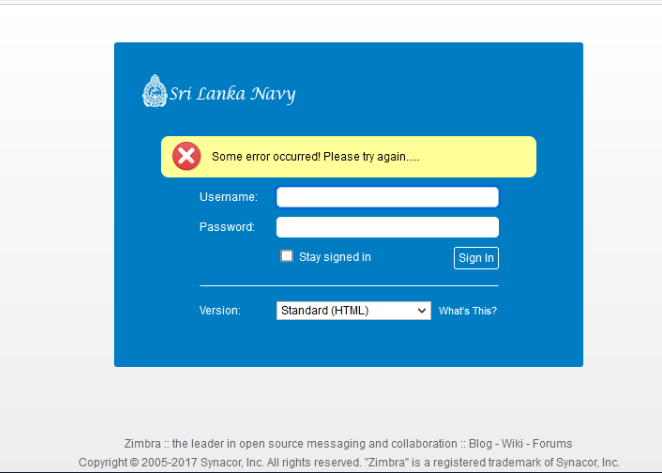

Кроме этого группа была замечена за клонированием государственных сайтов для сбора учетных данных пользователей. Например, на скриншоте ниже показана фишинговая страница аутентификации одного из госпорталов Шри-Ланки.

Для примера в отчете экспертов рассматривается сервер 2.56.245[.]21, который используется SideWinder как минимум с 22 января 2022 года. Этот адрес применяется в качестве A-записи для таких доменов, как:

• finance.pakgov[.]net;

• vpn.pakgov[.]net;

• csd.pakgov[.]net;

• hajj.pakgov[.]net;

• nadra.pakgov[.]net;

• pt.pakgov[.]net;

• flix.pakgov[.]net;

• covid.pakgov[.]net.

Как не трудно заметить, все это — фишинговые домены, мимикрирующие под легитимные домены государственных и общественных учреждений Пакистана, например finance.gov.pk.

Также в ходе изучения этих вредоносных доменов исследователи обнаружили фишинговую ссылку — vpn.pakgov[.]net/Download-3b00fd1a, которая на момент исследования редиректила на легитимный домен securevpn.com. Это могло говорить о временной приостановке вредоносной кампании или об использовании этой ссылки в будущем, но уже с вредоносными намерениями.

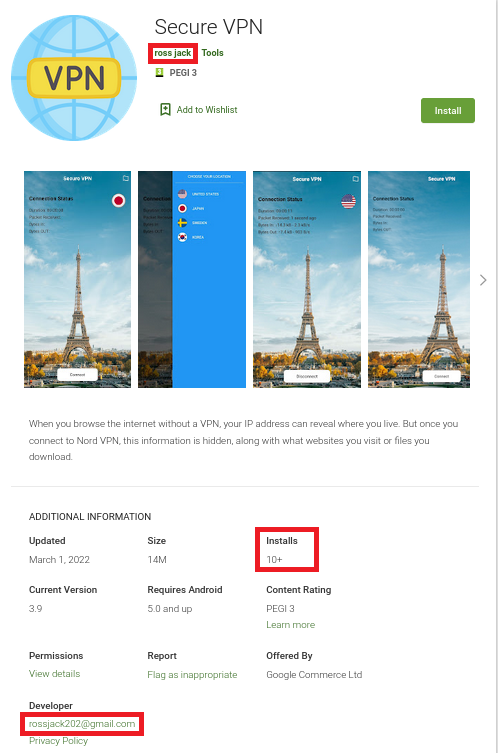

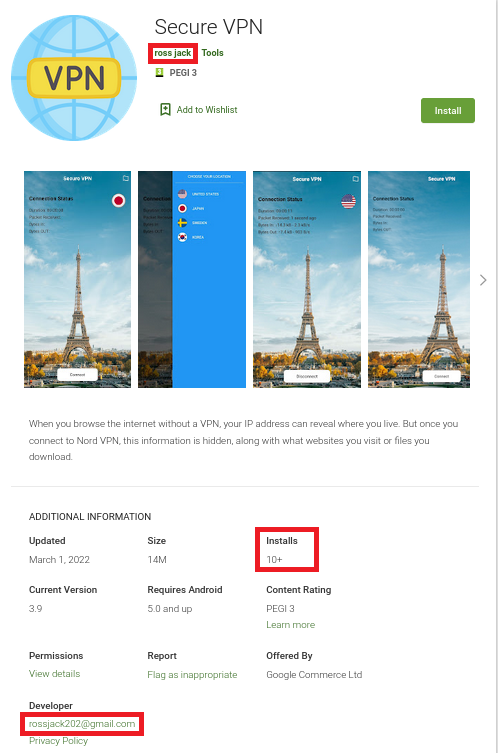

Также среди обнаруженных фишинговых ссылок была найдена ссылка, которая вела на загрузку приложения SecureVPN из официального магазина Google Play. Аналитики отмечают, что приложение выглядит подозрительным даже на первый взгляд: у него всего 10+ загрузок, а у автора только один проект. Текст описания приложения скопирован с другого текста — описания NordVPN. Например, фрагмент этого текста присутствует в расширении NordVPN для Microsoft Edge.

Вероятно, это приложение мимикрирует под приложение Secure VPN. Во время использования оно приложение выполняет следующие запросы:

В отчете отмечается, что в 2020 году исследователи Trend Micro уже находили вредоносные приложения для Android, которые связывали с группой SideWinder. Эти приложения так же были загружены в Google Play Store.

На данный момент исследование Group-IB еще не закончилось, и эксперты говорят, что не могут на 100% утверждать, что приложение Secure VPN от автора ross jack является вредоносным. Но риски очень высоки.

Также Group-IB обнаружила, что злоумышленники используют в своих кампаниях нестандартный инструмент, недавно появившийся в их арсенале — SideWinder.AntiBot.Script. Его цель — проверить окружение браузера клиента и на основе оценки нескольких параметров принять решение: выдать вредоносный файл или отдать редирект на легитимный ресурс.

AntiBot.Script написан таким образом, чтобы собирать все данные, до которых только сможет дотянуться:

Группировка SideWinder активна как минимум с 2012 года. Недавно эксперты «Лаборатории Касперского» сообщили что эта группа совершила около 1000 атак за последние два года. Среди ее основных целей — организации в Пакистане, Китае, Непале и Афганистане.

Как теперь рассказали аналитики Group-IB, в своих атаках группировка опирается на масштабную инфраструктуру, которая включает более 92 IP-адресов (в основном используемых для фишинговых атак) с сотнями доменов и поддоменов (используемых в качестве C&C-серверов).

Фрагмент инфраструктуры SideWinder

Фрагмент инфраструктуры SideWinderЭксперты департамента TI& A Group-IB изучили несколько фишинговых документов, которые хакеры направляли своим целям в Пакистане — государственным и частным организациям. Например, приведенный ниже фишинговый документ содержал приглашение для официального обсуждения вопросов безопасности на море в связи с выводом американских войск из Афганистана.

Кроме этого группа была замечена за клонированием государственных сайтов для сбора учетных данных пользователей. Например, на скриншоте ниже показана фишинговая страница аутентификации одного из госпорталов Шри-Ланки.

Для примера в отчете экспертов рассматривается сервер 2.56.245[.]21, который используется SideWinder как минимум с 22 января 2022 года. Этот адрес применяется в качестве A-записи для таких доменов, как:

• finance.pakgov[.]net;

• vpn.pakgov[.]net;

• csd.pakgov[.]net;

• hajj.pakgov[.]net;

• nadra.pakgov[.]net;

• pt.pakgov[.]net;

• flix.pakgov[.]net;

• covid.pakgov[.]net.

Как не трудно заметить, все это — фишинговые домены, мимикрирующие под легитимные домены государственных и общественных учреждений Пакистана, например finance.gov.pk.

Также в ходе изучения этих вредоносных доменов исследователи обнаружили фишинговую ссылку — vpn.pakgov[.]net/Download-3b00fd1a, которая на момент исследования редиректила на легитимный домен securevpn.com. Это могло говорить о временной приостановке вредоносной кампании или об использовании этой ссылки в будущем, но уже с вредоносными намерениями.

Также среди обнаруженных фишинговых ссылок была найдена ссылка, которая вела на загрузку приложения SecureVPN из официального магазина Google Play. Аналитики отмечают, что приложение выглядит подозрительным даже на первый взгляд: у него всего 10+ загрузок, а у автора только один проект. Текст описания приложения скопирован с другого текста — описания NordVPN. Например, фрагмент этого текста присутствует в расширении NordVPN для Microsoft Edge.

Вероятно, это приложение мимикрирует под приложение Secure VPN. Во время использования оно приложение выполняет следующие запросы:

- hXXps://api.vpn-secure[.]co/secureVpn/

- hXXps://api.vpn-secure[.]co/secureVpn/register

В отчете отмечается, что в 2020 году исследователи Trend Micro уже находили вредоносные приложения для Android, которые связывали с группой SideWinder. Эти приложения так же были загружены в Google Play Store.

На данный момент исследование Group-IB еще не закончилось, и эксперты говорят, что не могут на 100% утверждать, что приложение Secure VPN от автора ross jack является вредоносным. Но риски очень высоки.

Также Group-IB обнаружила, что злоумышленники используют в своих кампаниях нестандартный инструмент, недавно появившийся в их арсенале — SideWinder.AntiBot.Script. Его цель — проверить окружение браузера клиента и на основе оценки нескольких параметров принять решение: выдать вредоносный файл или отдать редирект на легитимный ресурс.

AntiBot.Script написан таким образом, чтобы собирать все данные, до которых только сможет дотянуться:

- данные о геопозиции;

- идентификация версии операционной системы;

- данные об используемом User-Agent браузера;

- данные о языковых настройках системы;

- идентификация количества логических процессоров;

- обращение к интерфейсу CredenetialsContainer который при вызове необходимой функции может вернуть сохраненные пароли из браузера (не используется).